¿Qué es una simulación de Phishing?

Muchos responsables de ciberseguridad o IT buscan plataformas de simulación de Phishing para analizar la factibilidad de que los usuarios de su organización caigan en trampas de ingeniería social. Sin embargo, en numerosas ocasiones debemos recordar cómo funcionan o de qué se tratan específicamente.

Una simulación replica el comportamiento de un ciberataque real, en los siguientes aspectos:

- Duración de la campaña, usualmente un par de horas

- Medio utilizado para entregar el ataque, generalmente vía email

- Presencia de técnicas de ingeniería social en las cabeceras y cuerpo del mensaje

- Uso de enlaces o archivos adjuntos

- Uso de sitios web falsos, réplica de otros reales

- Medición de las acciones del usuario, es decir, si abre el correo, si hace clic en un enlace, etc.

Pero existe una diferencia importante: una simulación no captura información sensible y es inocua para el usuario final o la organización.

Por lo general, los ataques reales de Phishing finalizan cuando el ciberdelincuente logra capturar, por ejemplo, las credenciales del usuario. En cambio, una simulación, puede mostrar un mensaje educativo luego de que el usuario realiza una acción riesgosa, como enviar información privada en un formulario.

Las simulaciones de Phishing simulan… Phishing

La función principal de la simulación de Phishing es comportarse como un Phishing real.

Sin embargo, muchas personas esperan algo diferente. Por ejemplo, que las campañas duren un mes, que engañen a la mayor cantidad de usuarios posibles, o que los correos de simulación no sean detectados por tecnologías de seguridad.

Esta expectativa no es coherente con la realidad. Si deseamos simular una trampa de Phishing, ésta debe comportarse como un Phishing real.

¿Qué nos interesa medir?

El fin último de una simulación de Phishing es medir el comportamiento de los usuarios para conocer el nivel de riesgo de la organización.

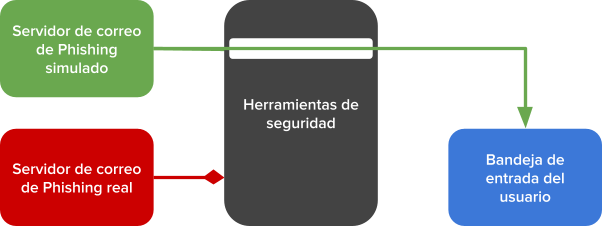

¿Por qué destacamos este punto? Principalmente, porque si deseamos saber cómo se comportarían nuestros usuarios frente a un ataque real, debemos asegurarnos de que el universo de usuarios que queremos evaluar reciba el correo de Phishing.

Frecuentemente, los responsables de seguridad o IT, esperan que las simulaciones lleguen a la casilla del usuario sorteando todas las barreras tecnológicas de la organización, sin realizar ningún tipo de proceso de Whitelist. Esto a veces sucede, a veces no (como los Phishing reales), pero lo único que conseguimos con este enfoque es obtener un resultado incorrecto acerca del nivel de riesgo de nuestros usuarios.

Una simulación de Phishing no se utiliza para medir si funcionan las herramientas de seguridad de la organización. Se utiliza para medir el comportamiento, conductas y acciones de las personas. Por ese motivo, destacamos la importancia de configurar las Whitelists correspondientes para que se pueda medir lo que hay que medir.

Whitelist y SPAM

El proceso de Whitelist se encuentra entre los pasos a tener en cuenta a la hora de crear las primeras campañas de simulación de Phishing.

Uno de los objetivos de la Whitelist es que el correo de Phishing llegue directamente a la bandeja de entrada del usuario, y no caiga en SPAM.

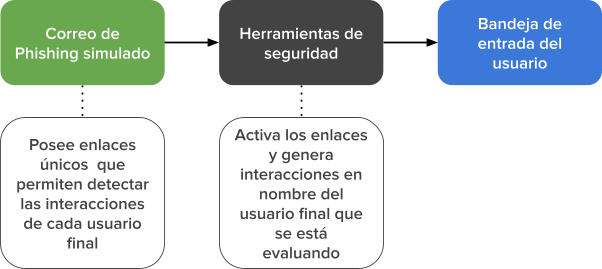

También se utiliza para evitar que las herramientas de seguridad interactúen con los correos de la simulación generando estadísticas en nombre de los usuarios, una situación muy común.

Puntualmente, lo que sucede es que los correos de simulación de Phishing contienen enlaces únicos, que identifican de manera unívoca a un usuario dentro de una campaña, y sirven para detectar las interacciones que dicho usuario realiza, y por lo tanto, medir su comportamiento.

Sin un proceso de Whitelist adecuado, las herramientas de seguridad consultan estos enlaces, una o más veces, generando así interacciones falsas en nombre del usuario al cual iba dirigida la simulación.

En definitiva, impiden la medición del comportamiento del usuario, que es el objetivo de la simulación.

Un proceso correcto de Whitelist de los dominios e IP a utilizar en las simulaciones de Phishing nos permitirá obtener un resultado limpio y útil de nuestras simulaciones.

Campañas de prueba

Para conocer si nuestro proceso de Whitelist se encuentra funcionando correctamente y hemos considerado todas las herramientas pertinentes, debemos realizar campañas de simulación de Phishing de prueba. Este tipo de campañas no deben afectar las estadísticas de nuestro programa de concientización, y nos permiten evaluar que todo esté en orden antes de lanzar nuestra campaña real.

Las campañas de prueba son una buena práctica a tener en cuenta antes de lanzar cada campaña de simulación de Phishing. No basta con hacerlo una única vez luego de implementar las listas blancas ya que es muy frecuente que las herramientas de seguridad se actualicen, se modifiquen, se añadan o se remuevan. Esta situación tiene el potencial de arruinar una campaña completa. Y lo hace.

Por eso recomendamos realizar campañas de prueba al momento de evaluar qué escenario de simulación de Phishing enviar y el día anterior a la simulación.

Otras advertencias de seguridad

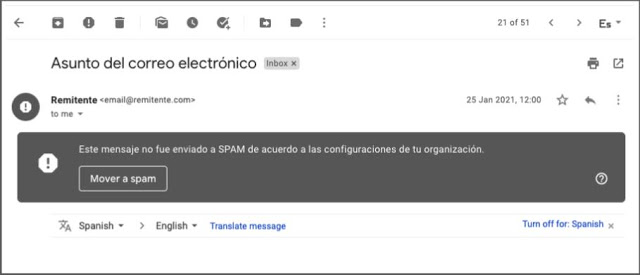

Implementado el Whitelist en todos los sistemas correspondientes y en el cliente de correo, los usuarios reciben las simulaciones en su bandeja de entrada en la mayoría de los casos.

Llegado este punto, puede ocurrir la siguiente situación: al abrir el correo electrónico de Phishing simulado, encuentran una advertencia de seguridad que indica que el mensaje es sospechoso.

Este tipo de advertencias son independientes de la herramienta de simulación utilizada. Su presencia se ve condicionada por:

- El cliente de correo electrónico

- Las opciones de configuración de Whitelist que éste provea

- Las configuraciones de cada usuario en particular sobre el cliente de correo y las acciones que el usuario realiza particularmente sobre los correos, como por ejemplo marcar como SPAM determinado remitente.

- El resultado del análisis que las herramientas de seguridad hagan sobre el correo, incluyendo:

- El contenido de los campos FROM, CC, CCO, Reply To, y otros headers del correo electrónico como el Return-Path

- El resultado de la validación del correo electrónico contra protocolos de seguridad como SPF, DKIM y DMARC

- Las palabras o expresiones utilizadas en el asunto o el cuerpo del correo

- La presencia o ausencia de enlaces, su reputación y características, como por ejemplo, si se encuentran acortados o no

- La presencia o ausencia de archivos adjuntos, su nombre, su extensión y su contenido

- La presencia o ausencia de imágenes en el correo, su relación con organizaciones reconocidas, las URL que referencian, etc.

¿Cómo quitar estas advertencias?

Este tipo de advertencias de seguridad no son un bug, ni un mal funcionamiento, ni un error de las soluciones de simulación de Phishing, sino el resultado de la interacción de éstas con otras tecnologías de protección contra la Ingeniería Social. No pueden evitarse al 100%, ya que eso depende de la evolución y los ajustes específicos de las herramientas de ataque y defensa.

Lo más habitual es que el cliente de correo no provea un método directo para quitarlas, y por tal motivo, la recomendación es mantenerlas porque no podemos controlar cuándo o cómo se muestran a algunos usuarios. Su presencia depende del análisis de una cantidad muy amplia de factores siempre cambiantes. En la práctica se puede observar que, incluso dentro de una organización, un mismo usuario sobre un mismo correo electrónico a veces puede ver una advertencia de seguridad y a veces no.

En definitiva, estas advertencias están presentes porque estamos simulando un Phishing real, y es por lo tanto correcto medir el comportamiento de nuestros usuarios en este escenario.

Consideraciones finales

Las simulaciones de Phishing son una herramienta esencial frente a la realidad actual, donde el Phishing ocupa el lugar principal en todos los reportes de ciberseguridad de la última década.

Medir el comportamiento de nuestros usuarios y llevar adelante acciones para tender hacia una cultura segura es el camino correcto a seguir para abordar este riesgo y disminuir tanto su probabilidad de ocurrencia como su impacto.

Entender cómo esta técnica de medición interactúa con otras tecnologías es clave para poder mantener el foco en lo relevante: la evolución de los hábitos de los usuarios.

Fuente: Smartfense