¿Cuándo fue su

última evaluación

de compromiso?

¿Por qué Lumu?

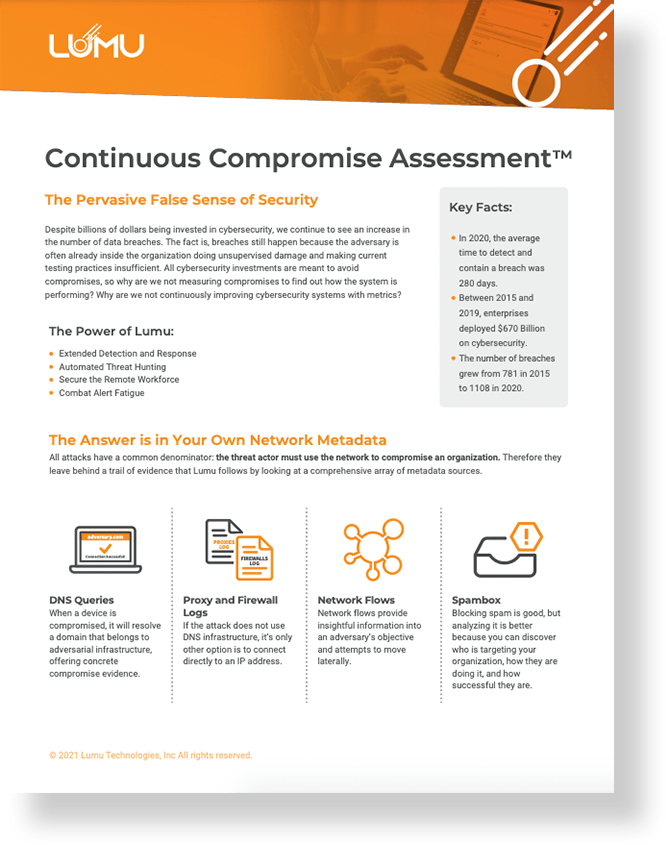

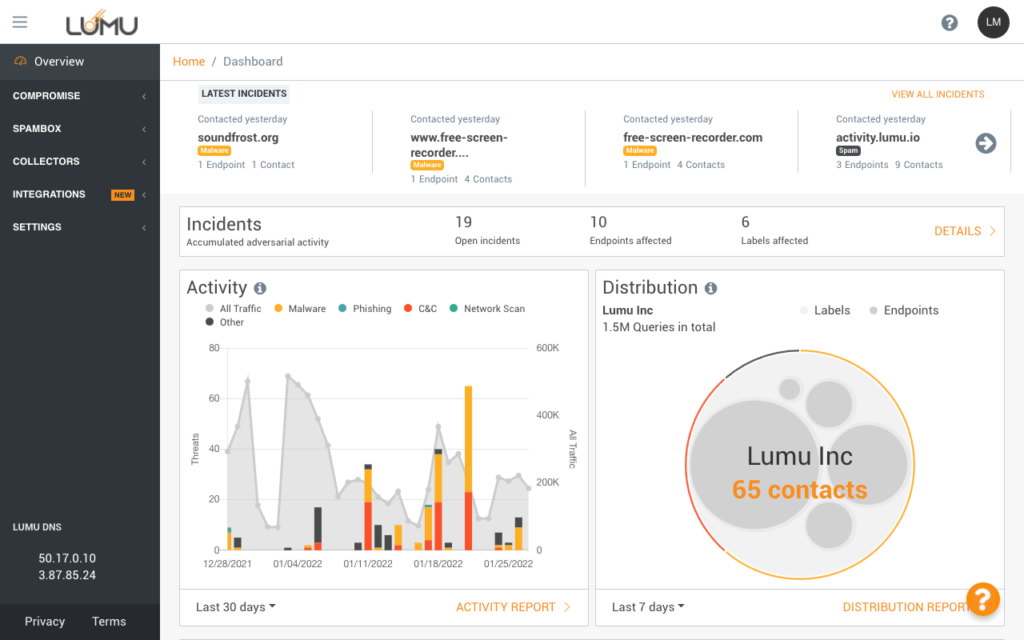

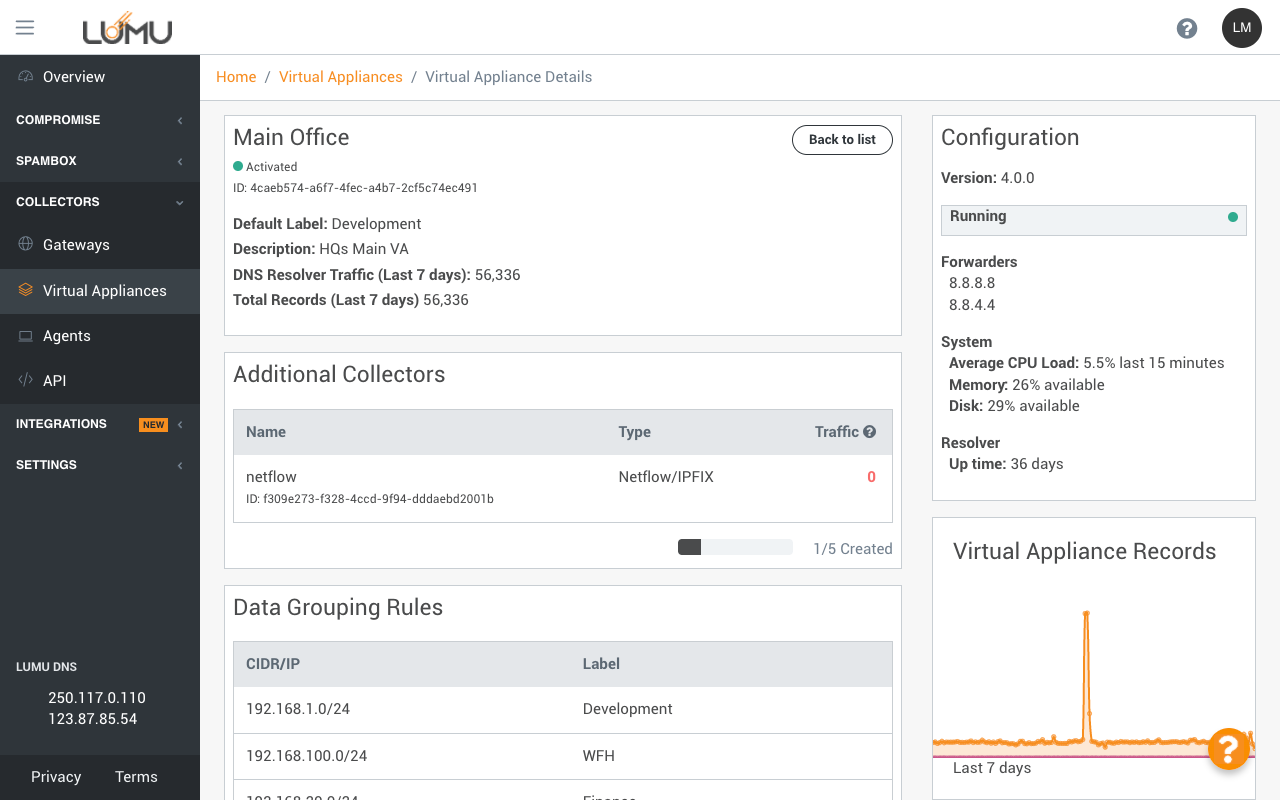

El secreto está en los datos, o mejor, la metadata de red. El modelo Continuous Compromise Assessment™ de Lumu se diferencia por su capacidad de reunir, normalizar y analizar un amplio rango de metadata, incluyendo DNS, Netflows, registros de acceso a proxys, firewalls y Spambox. El nivel de visibilidad que brinda Lumu a partir del análisis de estas fuentes de datos, permite entender el comportamiento de la red de su empresa y obtener evidencia su nivel único de compromiso.

Lanzamientos destacados

Las poderosas funciones que más valoran nuestros clientes

Respuesta automatizada

El ransomware es un ataque que se aprovecha de una vulnerabilidad particular en un sistema informático.

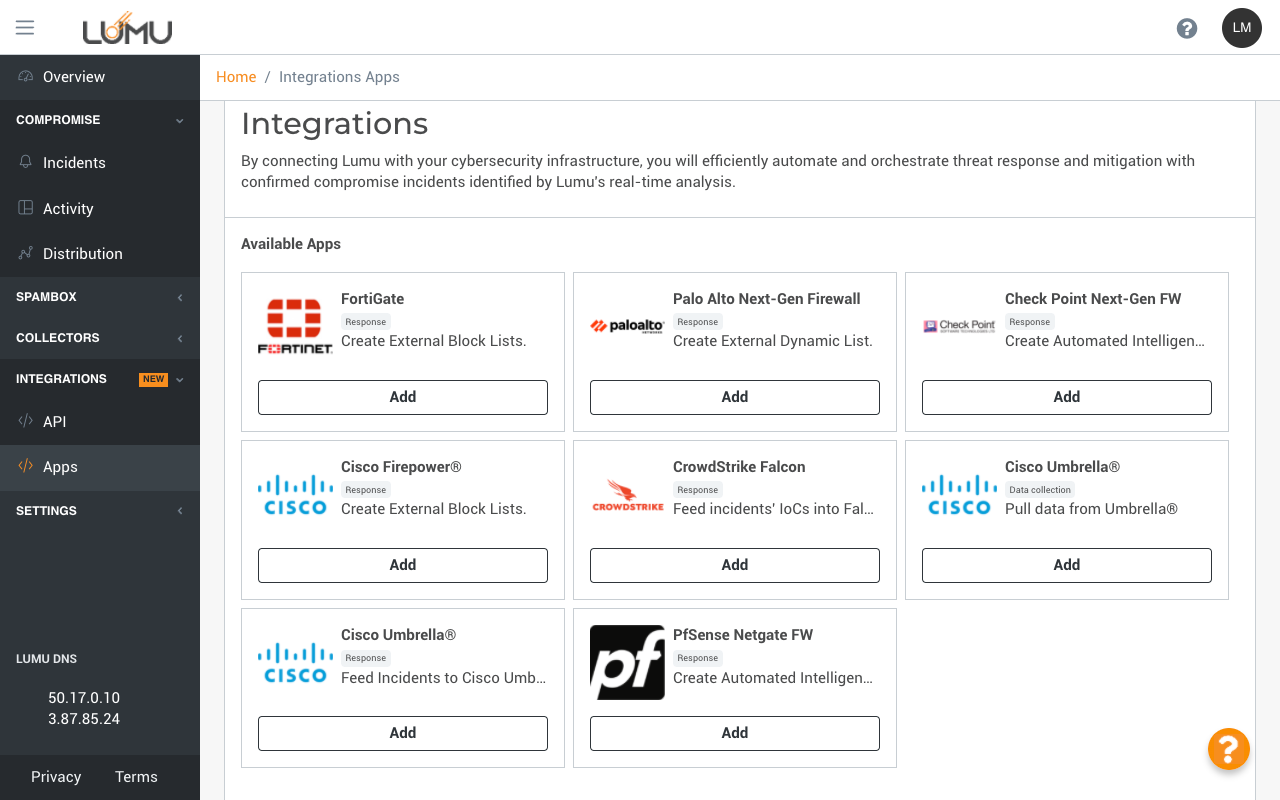

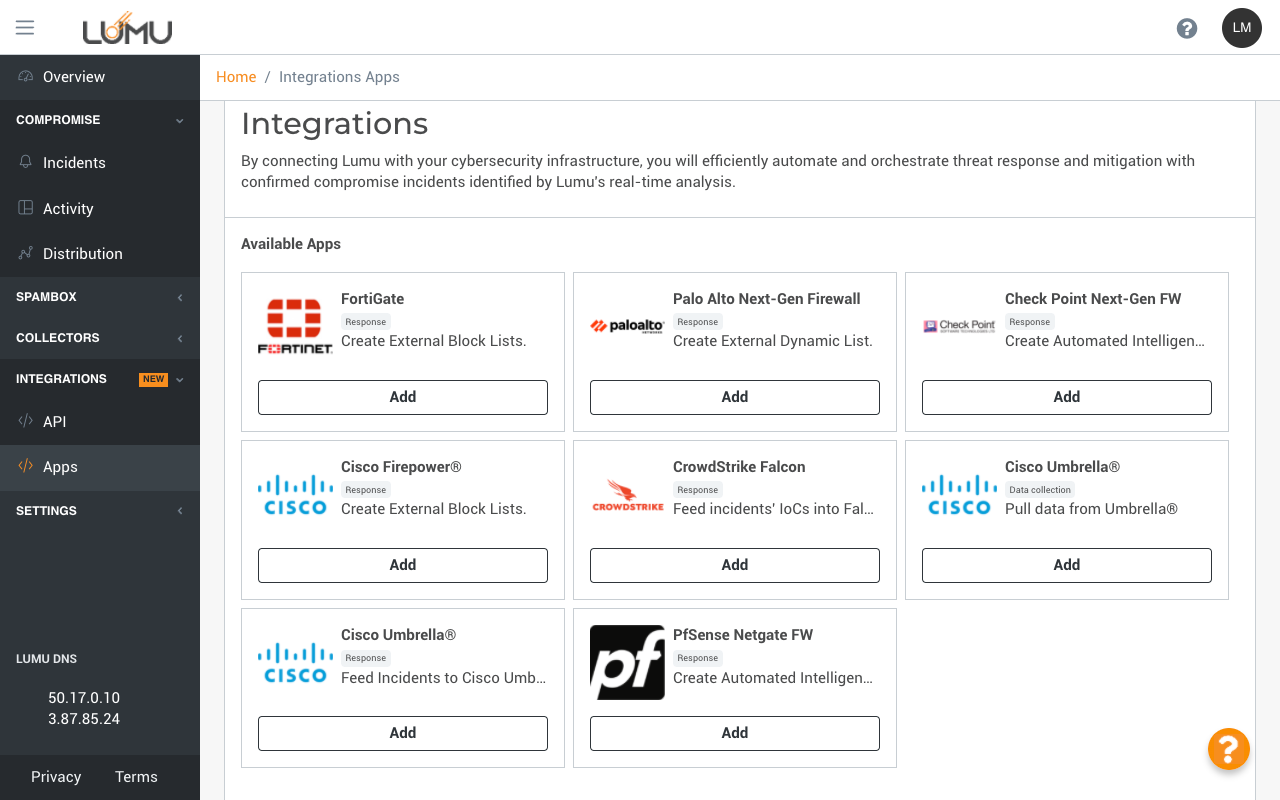

Integraciones

Integraciones personalizadas e innovadoras le permiten conectar cualquier herramienta en su infraestructura de ciberseguridad.

Respuesta automatizada

Enfoque la búsqueda de amenazas con MITRE ATT&CK Matrix que ahora se automatiza directamente en el Portal de Lumu.

Agente

Los modelos híbridos de teletrabajo representan un gran riesgo para las organizaciones. Descubra rápidamente su nivel de compromiso y obtenga inteligencia para responder ante amenazas.

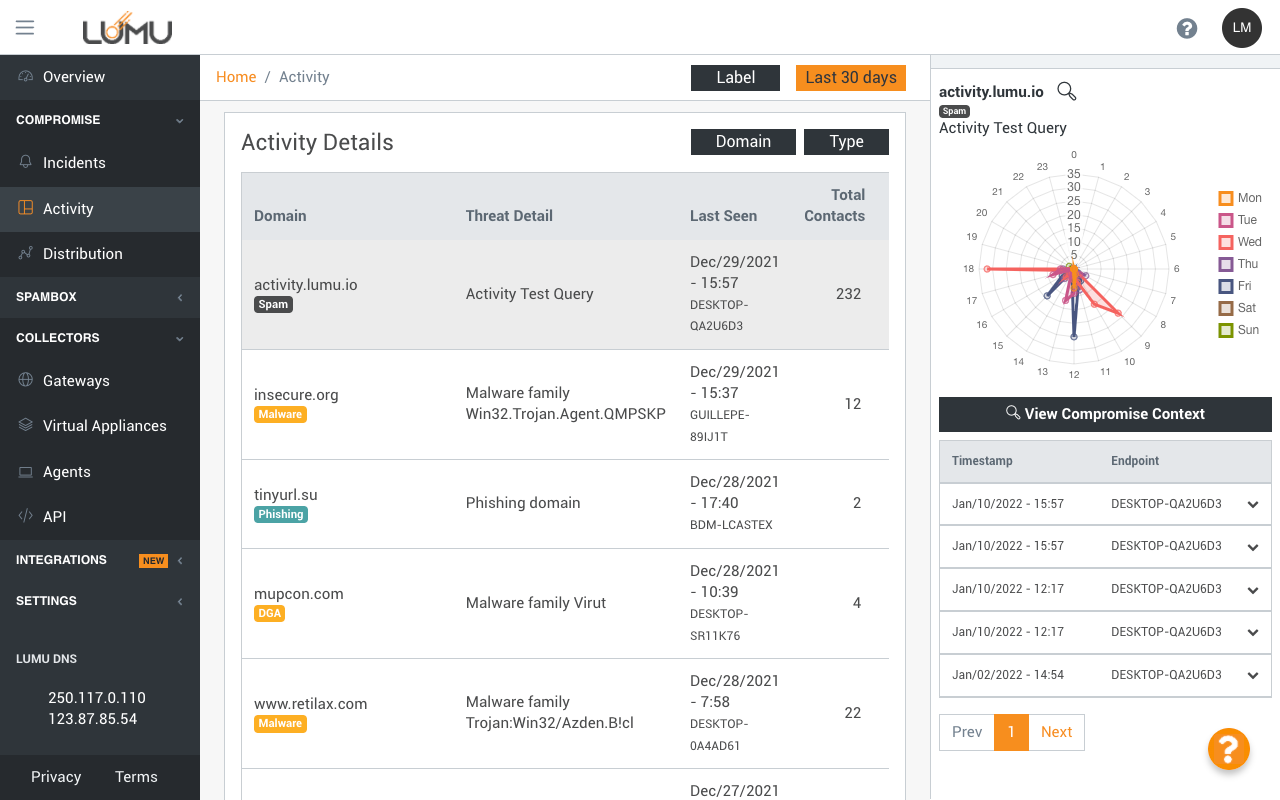

Contexto de compromiso

Su equipo de seguridad podrá implementar a tiempo una respuesta precisa gracias a los datos de compromiso que recibirá.

Spambox

Bloquear el spam es bueno, pero analizarlo es mejor porque así puede descubrir quién intenta atacar a su organización, de qué manera y con qué tasa de éxito.

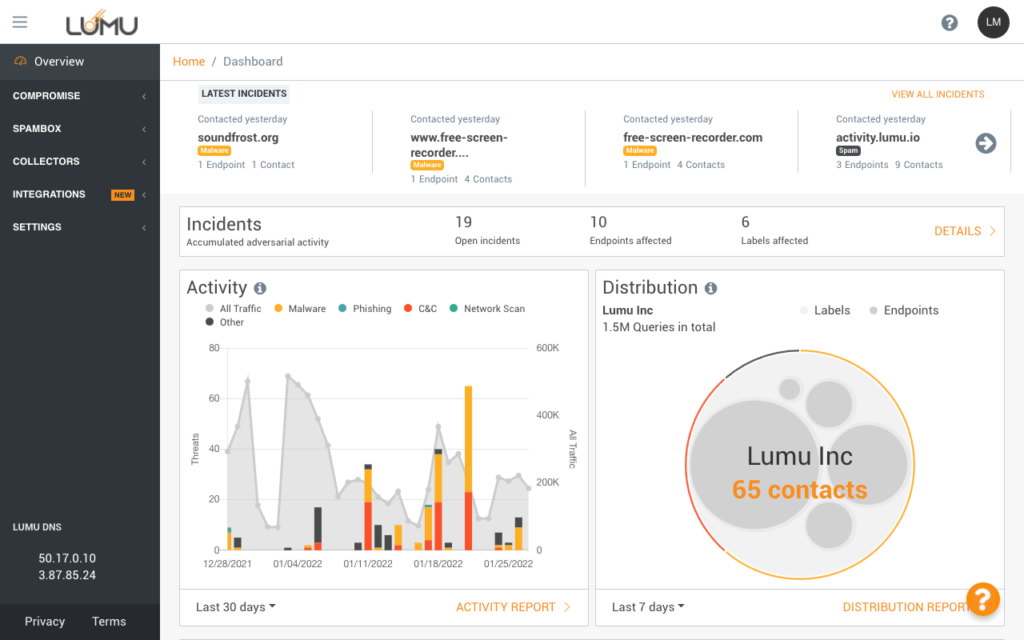

- Inteligencia de

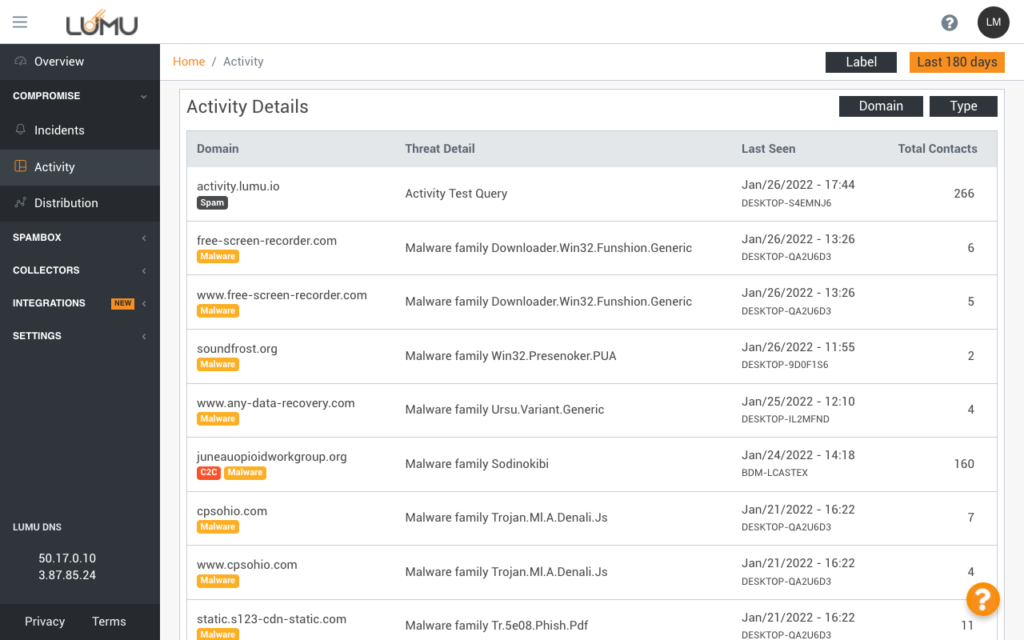

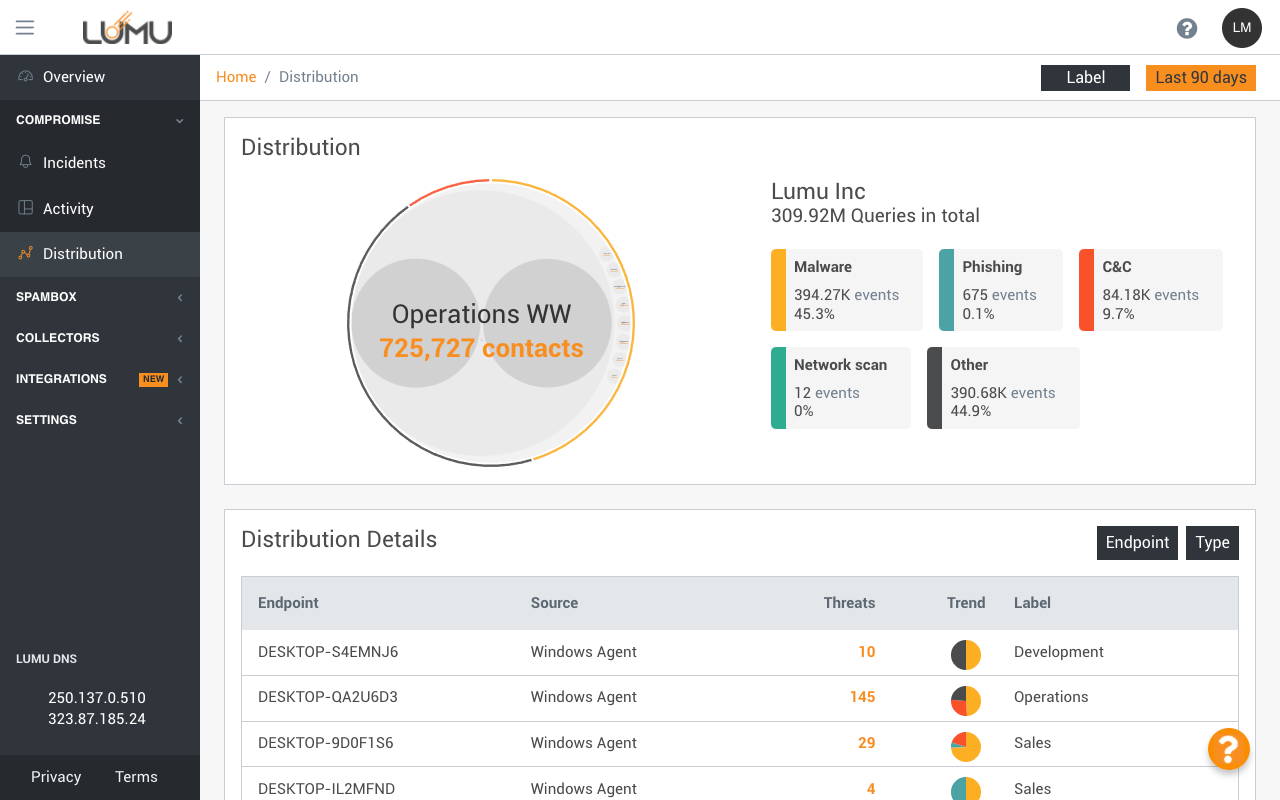

compromiso confirmado - Distribución de compromiso

- Implementación basada

en la nube - Radar de compromisos

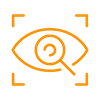

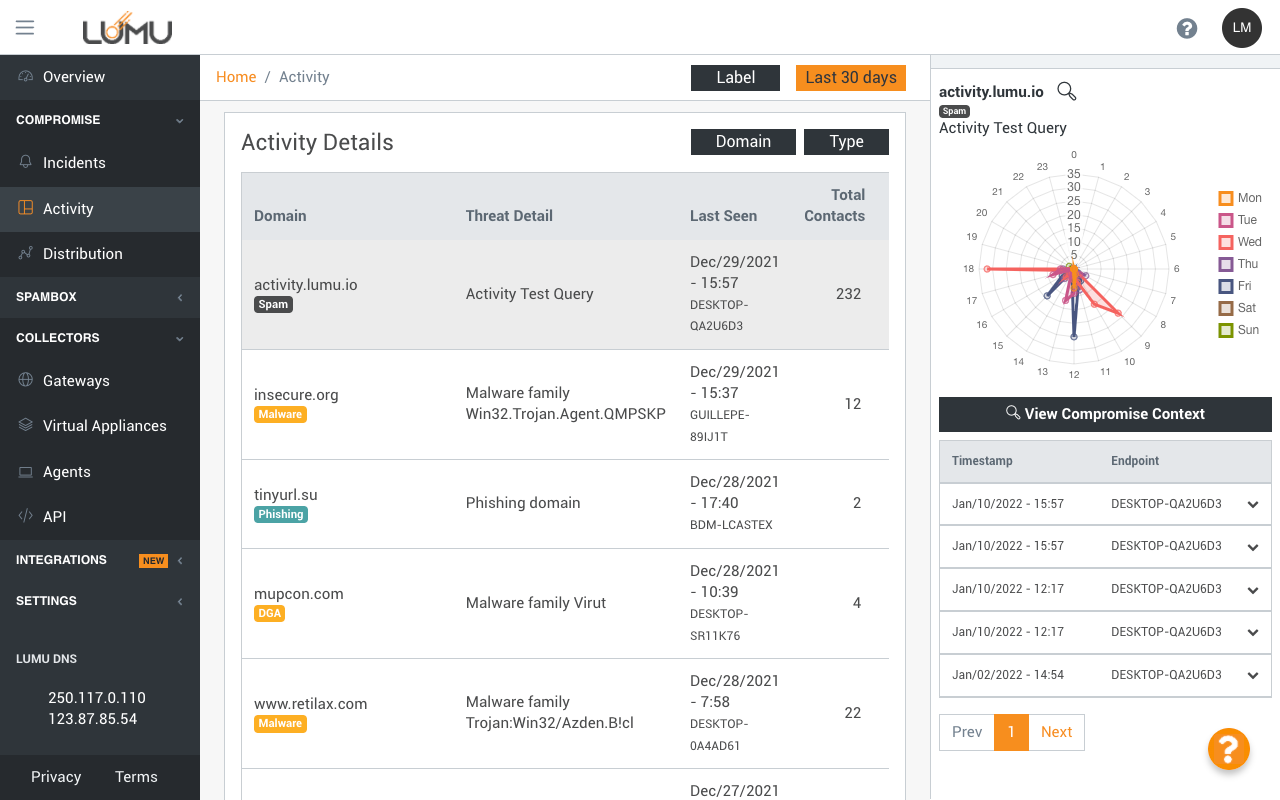

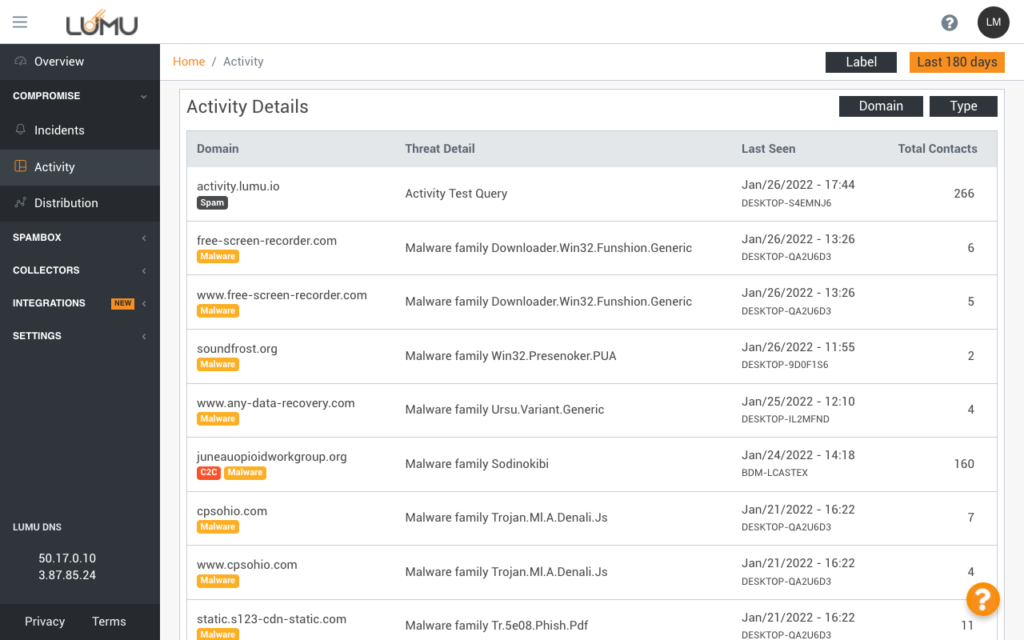

- Actividad de compromisos

- Recolección precisa de datos

- Respuesta automatizada

Inteligencia decompromiso confirmado

Distribución de compromiso

Implementación basadaen la nube

Radar de compromisos

Actividad de compromisos

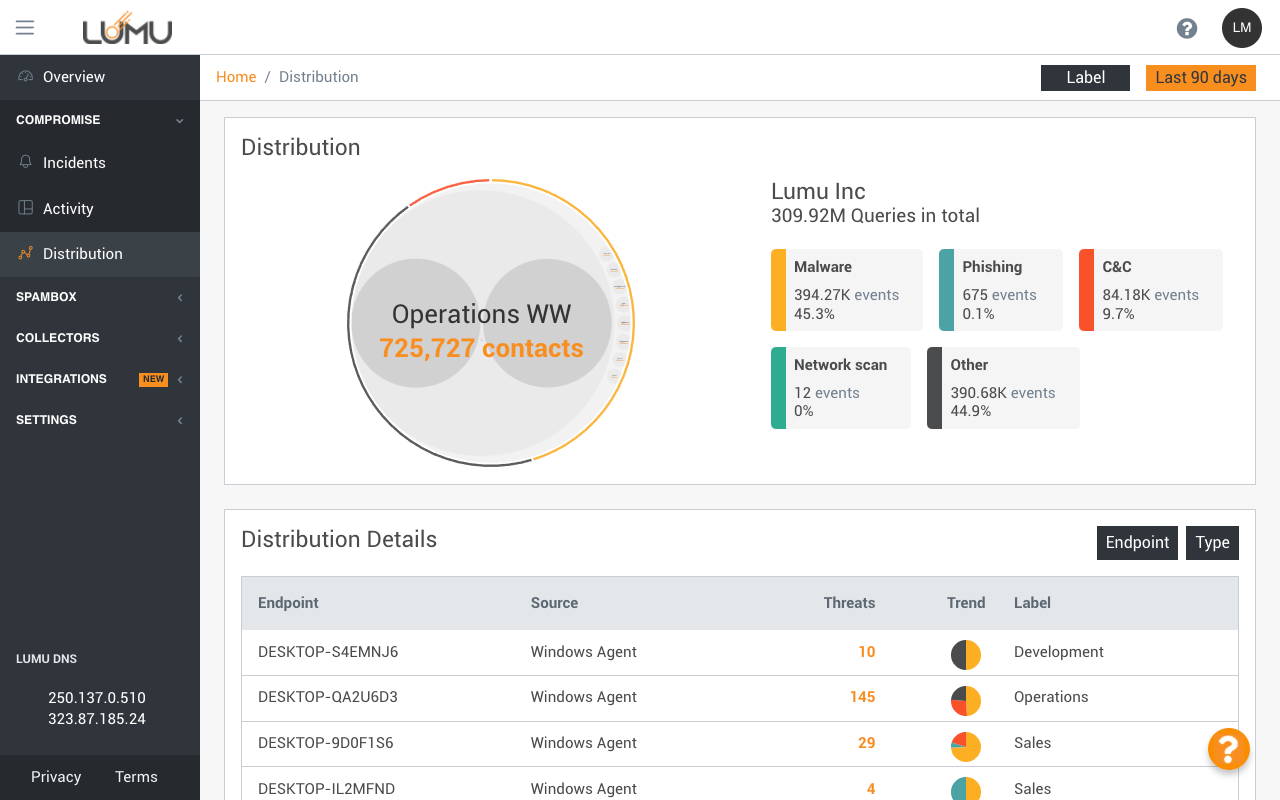

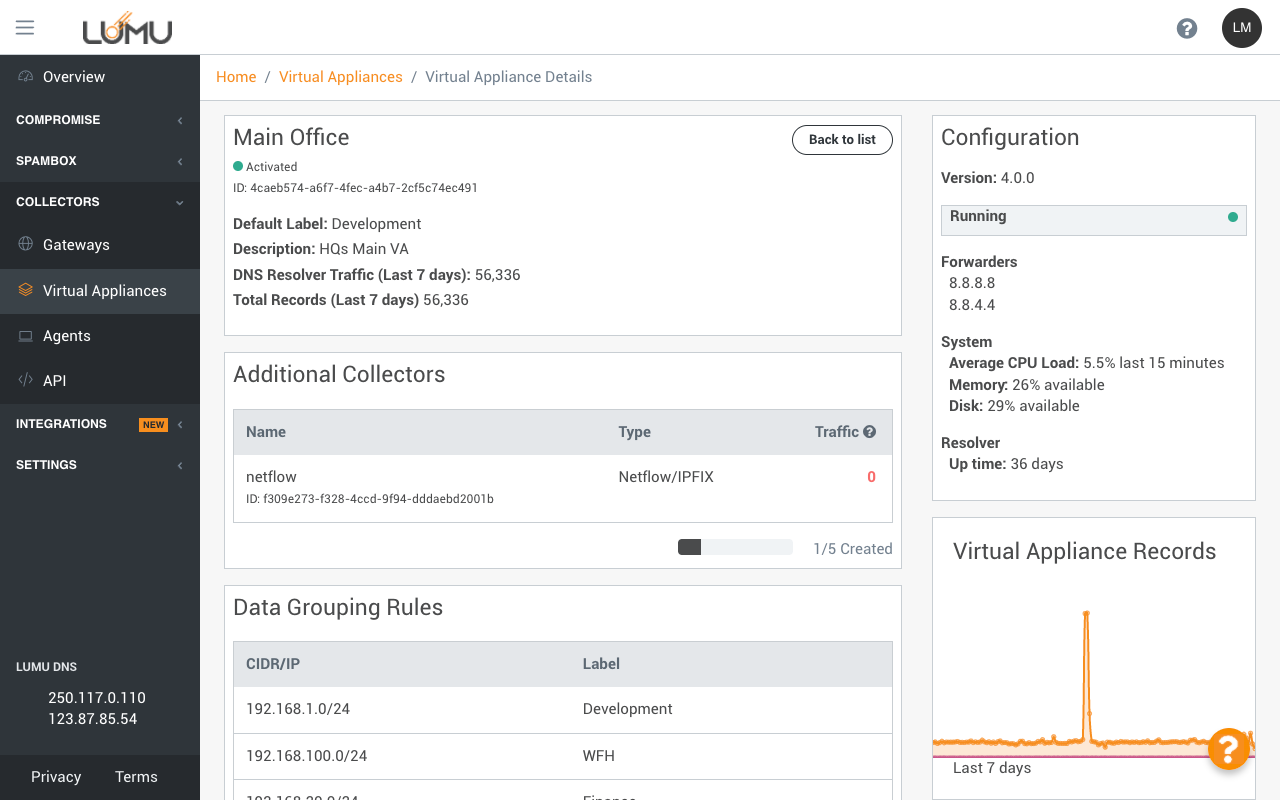

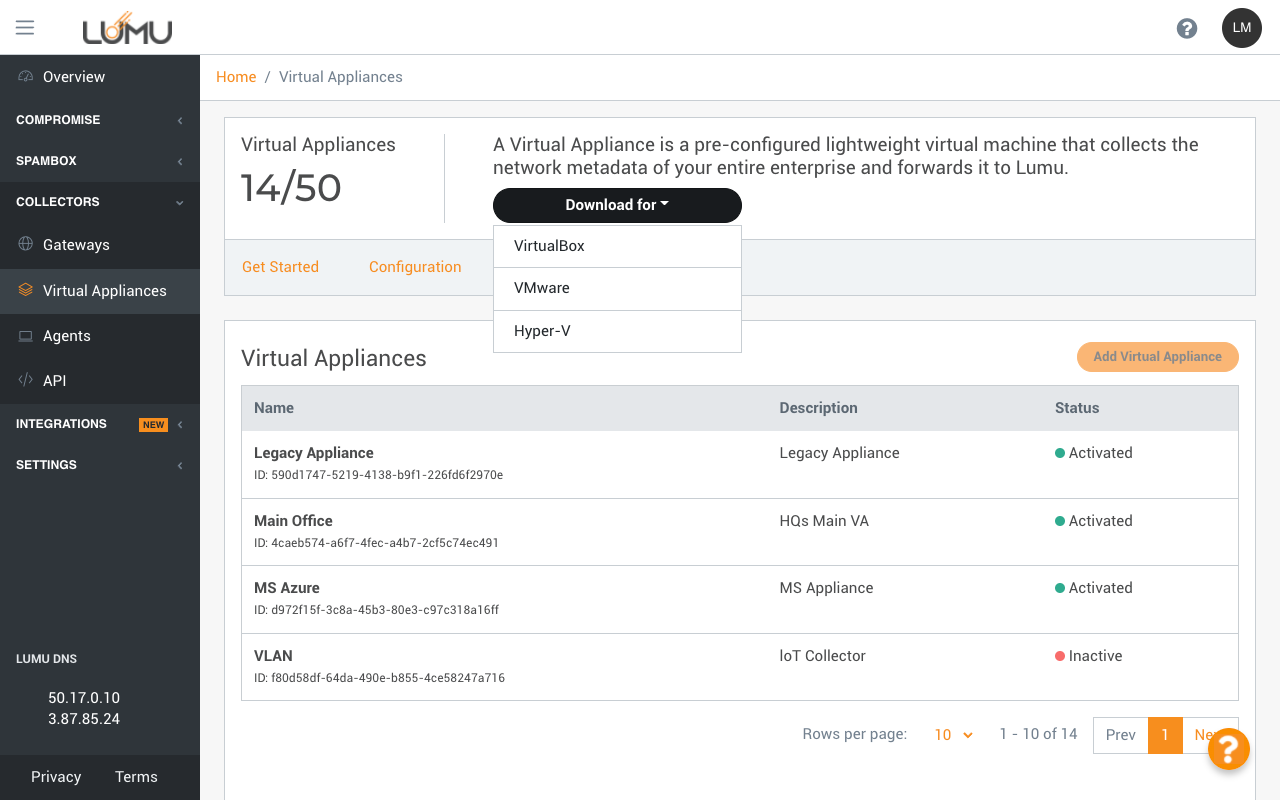

Recolección precisa de datos

Respuesta automatizada

Proceso de Iluminación

El modelo Continuous Compromise Assessment™ de Lumu funciona gracias a nuestro Proceso de Iluminación. Descubra cómo este proceso utiliza metadatos de red y análisis avanzados para iluminar las áreas oscuras de su red.

¿Cómo desplegar Lumu?

Los adversarios requieren hacer uso de su infraestructura para materializar sus ataques, por eso, reunir metadatos de red de todo su sistema es esencial. Permítanos mostrarle los pasos sencillos para configurar Lumu y comenzar a medir su nivel de compromiso de manera inmediata.

Preguntas frecuentes

El poder de Lumu en cada industria

Toda industria es susceptible a ataques. Las organizaciones en cada sector han experimentando los beneficios que brinda la visibilidad de compromisos de Lumu.

Finanzas

Institución financiera internacional alivia la ansiedad del ransomware y reduce los tiempos de permanencia del adversario.

Salud

Proveedor de salud se acoge a Continuous Compromise Assessment™ ante la llegada de ataques al sector

Empresarial

Cadena comercial refuerza sus defensas con Continuous Compromise Assessment™ para seguir prestando sus servicios sin interrupción.

Gobierno

Agencia de alto nivel optimiza sus esfuerzos de seguridad y protección a los constituyentes a raíz de las crecientes brechas municipales.

Mayoristas

Mayorista líder del mercado mejora su postura de ciberseguridad y unifica inteligencia de compromiso a lo largo de su amplia y diversa red.